本文从防御角度出发,盘点并解读在网络空间中被广泛讨论的十大“进攻技术流程”的概念与核心风险点,帮助读者建立对攻击链的直觉认知和有效的防护策略。内容力求用通俗易懂的语言呈现,尽量避免涉及可操作的攻击细节,更注重防御要点、识别信号和常用的防护工具。请把注意力放在如何提前发现、如何阻断以及如何快速修复上,而不是如何实施这些攻击。下面进入十大场景的简要剖析。

1) 钓鱼邮件与社会工程学:攻击者通过伪装、情感操控与紧迫感催促用户点击或透露凭证。常见信号包括发件人地址微小差异、紧急措辞、附件名称异常,以及链接地址与显示文本不一致。防护要点:加强邮件网关的垃圾与钓鱼检测、培训员工辨识可疑邮件、启用多因素认证、对敏感操作实施二次认证,并对关键域名启用DMARC/SPF/DKIM等防护。

2) 初始访问与远程入口:攻击者往往利用弱口令、暴露的远程服务或伪装的服务入口获得初始进入。风险点包括暴露的RDP/SSH端口、账户凭证泄露、以及合法服务被滥用。防护要点:禁用不必要的远程入口、强制密码策略、启用MFA、对暴露端口进行最小化暴露、对登录行为进行基线分析并实时告警。

3) 漏洞利用与利用链:攻击者借助已知或未知漏洞进入环境,往往从公开的漏洞数据库获取信息,在未修补的系统中埋下入侵的伏笔。防护要点:建立资产清单与统一的补丁管理、即时修补关键系统、应用最小权限、引入零信任和应用程序白名单,以及加强漏洞情报的整合。

4) 横向移动与权限提升:初始访问后,攻击者会试图横向扩展、获取高权限账户以扩大控制范围。防护要点:网络分段、严格的身份与访问管理、对高权限账户进行多因素认证和行为基线监控、对会话进行异常检测。

5) 数据窃取与外发:敏感数据被动或主动传出到受控外部通道。防护要点:数据分级、数据泄露防护工具、对外部传输进行策略化限制、对终端和服务器的异常数据传输进行监控,以及对离线设备进行管控。

6) 恶意软件与二阶段执行:恶意程序常在初始访问后下载额外组件,执行后续命令。防护要点:端点防护、应用白名单、对文件和进程的行为进行监控、对网络请求进行异常检测、并在早期阶段对可疑主机进行隔离或封锁。

7) 勒索软件攻击:通过加密文件或锁定系统来施压,影响业务的连续性。防护要点:多点备份与离线备份、定期恢复演练、对关键系统进行快照与隔离、对敏感文件进行访问控制和强制加密策略。

8) 零日与未披露漏洞:此类攻击在补丁之外,依赖于对未知漏洞的利用。防护要点:部署行为分析、利用威胁情报、快速事件响应、对异常系统行为建立警报、以及对供应商和自有应用进行持续的安全测试。

9) 供应链攻击与第三方风险:通过供应商软件、第三方服务或外包链路进入内部环境。防护要点:风险评估与审计、对外部组件的数字签名和溯源、软件清单(SBOM)管理、对更新包进行安全验证、以及对外部接口的监控。

10) 云环境与 API 安全:云资源和开放的 API 接口暴露出新的攻击面。防护要点:最小权限和轮换密钥、强认证、对 API 调用进行日志记录和异常检测、对云配置进行基线评估、以及使用专门的云安全工作流来持续治理云环境。

从资产清单到分段网络再到行为分析,防守的核心在于把复杂的攻击链拆解成可管理的信号与流程,建立快速检测、快速响应和快速修复的闭环。谁来守住这道门呢?当夜色降临,影子是否已经穿越了监控的边界?谜底在风里打着节拍。

通过欧洲杯预选赛附加赛,匈牙利、北马其顿、苏格兰和斯洛伐克成功晋级,...

2018世界杯成绩表全部文章列表:1、2018足球世界杯全部成绩...

如何看待刘国梁?备战奥运会才能够让运动员全力以赴练技术。...

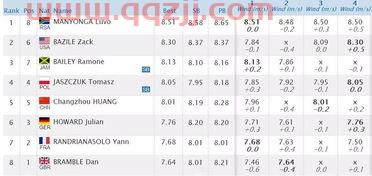

百米最快速度是多少世界记录100米比赛最快的速度是9秒5...

本篇文章给大家谈谈腾讯篮球直播,以及nba直播在哪看的知识点,希望对...